Sécurité des machines

Sécurité fonctionnelle des machines et des procédés

Dans le cadre de la directive Machines 2006/42/CE, tous les fabricants doivent évaluer le risque que présentent leurs produits afin de protéger les personnes qui entrent en contact avec la machine. Toutefois, la directive "Machines" ne s'applique pas uniquement dans l'UE. Elle est également utilisée dans d'autres pays du marché unique européen. Les normes locales font souvent référence aux normes de sécurité européennes, qui sont énumérées dans la directive "Machines" en tant que normes harmonisées.

Le risque posé par la machine doit être réduit à un niveau résiduel raisonnable. À cette fin, le fabricant procède à une évaluation des risques en trois étapes. Le risque doit être réduit par des mesures de conception, par l'application de garanties techniques et par la fourniture d'informations à l'utilisateur, comme des manuels.

Classer les risques en niveaux de performance

Afin d'évaluer quelles sont les mesures de protection techniques appropriées au risque en question, les fabricants sont guidés par des paramètres qui indiquent la probabilité de défaillance des composants liés à la sécurité. Ces paramètres sont appelés niveaux de performance (PL). Tout d'abord, le fabricant détermine le niveau de performance requis (PLr) d'une fonction de sécurité. Après avoir conçu un contrôle de sécurité pour mettre en œuvre cette fonction, le fabricant détermine le niveau de performance réel. À la fin du processus, le PL et le PLr doivent être identiques. En gros, il existe trois types de contrôles de sécurité.

Conventional safety technology with safety relays is very wiring-intensive in large applications, but is understood all over the world.

Trois concepts de sécurité des machines

Technologie des relais

La technologie de sécurité conventionnelle utilise des relais de sécurité. La logique de sécurité est cartographiée à l'aide de contacts câblés. Les relais garantissent, par exemple, qu'un appareil ne peut pas être démarré tant qu'une barrière immatérielle de sécurité est connectée. Ces installations sont relativement peu coûteuses et peuvent être comprises dans le monde entier. Aucun logiciel n'est utilisé. Cependant, dans les installations de sécurité plus grandes et plus complexes, la technologie des relais devient confuse. Trouver et diagnostiquer les erreurs est un processus qui prend beaucoup de temps. Il n'est pas possible d'effectuer un autotest du système.

Câblage de sécurité central avec contrôleurs de sécurité

À partir d'un certain niveau de complexité, il devient plus avantageux de mettre en œuvre des applications de sécurité avec des contrôleurs de sécurité. Dans les contrôleurs ou les contrôles de sécurité, on peut écrire des programmes qui, en termes simples, lient les actions aux conditions et aux opérateurs booléens (AND, OR, NOT, XOR). Le câblage pour ces applications est plus simple que dans la technologie des relais, mais les signaux de sécurité doivent être acheminés vers le contrôleur central dans l'armoire de commande, ce qui est coûteux et prend du temps.

L'avantage des contrôleurs de sécurité est que les programmes de sécurité peuvent être copiés et utilisés plusieurs fois pour des machines similaires. Il est relativement facile d'améliorer les fonctions de sécurité. En outre, les applications de sécurité peuvent être affichées graphiquement via l'IHM. Les informations et les signaux peuvent donc être transférés du contrôleur à l'automate et de l'automate au contrôleur.

Concepts de sécurité décentralisés

Les modules d'E/S décentralisés peuvent contrôler les applications de sécurité de manière autonome pour les tests. Plus tard, en fonctionnement réel, un contrôle de sécurité central peut prendre le relais.

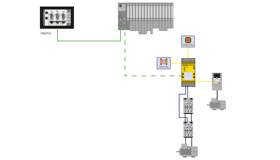

Câblage décentralisé - contrôle central

Les signaux de sécurité peuvent également être collectés directement sur le terrain via des modules d'E/S IP67 et transmis à un système de contrôle de sécurité via un bus de terrain de sécurité ou un protocole Ethernet sécurisé. Les fonctions de sécurité sont alors contrôlées de manière centralisée, ce qui peut signifier que des temps de réponse plus longs doivent être pris en compte lors du calcul des temps de cycle du bus et pour les messages concaténés. Ces derniers nécessitent à leur tour des distances plus importantes entre l'équipement de protection et les sources de danger.

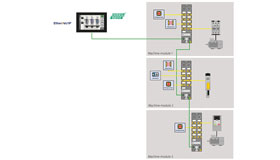

Câblage décentralisé - contrôle décentralisé

Les modules d'E/S de sécurité des différents fabricants peuvent également contrôler les fonctions de sécurité directement sur le module sur le terrain. Ces solutions de sécurité décentralisées de manière cohérente permettent aux utilisateurs d'éviter tout problème potentiel causé par de longs temps de cycle. La mise en service est également facilitée par le fait que les différents éléments ou modules de la machine peuvent être testés hors ligne.

Both decentralized solutions offer efficient wiring with standard connectors. The information that is communicated to higher-level controllers facilitates commissioning and diagnostics for the applications.

- Technologies